隨著汽車智能化、網聯化程度的飛速提升,智能網聯汽車已從傳統的機械產品演變為集數據采集、通信互聯、智能決策于一體的復雜移動智能終端。這一轉變在帶來便利與創新的也使其面臨前所未有的網絡安全威脅。攻擊面從物理層、通信層延伸至應用軟件和云端服務,軟件作為車輛功能與服務的核心載體,其安全性已成為整個產業發展的基石。因此,一套貫穿軟件全生命周期的網絡安全開發解決方案至關重要。

一、核心理念:安全左移與持續防護

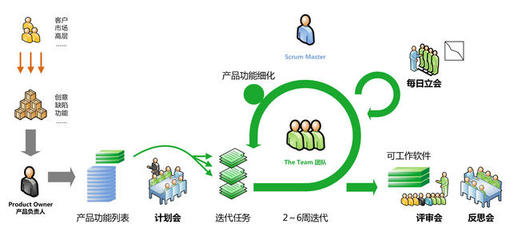

解決方案的核心在于將網絡安全防護的起點“左移”至軟件開發的初始階段,即從需求分析與架構設計開始,就將安全視為內生屬性而非外部附加功能。這要求建立“安全開發生命周期”模型,將安全活動(如威脅建模、安全編碼、滲透測試)無縫集成到需求、設計、編碼、測試、發布、運維的每一個環節。安全防護必須是持續、動態的,能夠通過OTA升級應對新發現的漏洞和威脅。

二、軟件開發全生命周期的關鍵安全實踐

- 需求與設計階段:威脅建模與安全架構

- 威脅建模: 使用STRIDE等方法論,系統性地識別車載軟件(包括車控、信息娛樂、T-Box、網關等)可能面臨的威脅(如欺騙、篡改、信息泄露等),評估風險并確定防護優先級。

- 安全架構設計: 遵循最小權限、縱深防御、零信任等原則。關鍵措施包括:

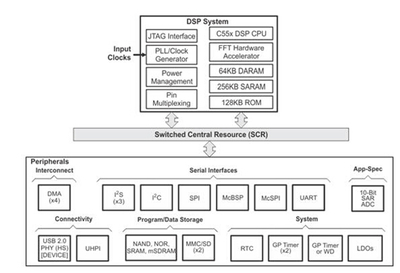

- 基于硬件的安全隔離: 利用車載MCU/SoC的硬件安全模塊(如HSM)和虛擬化技術,實現不同安全等級功能域(如動力域、車身域、信息娛樂域)之間的強隔離。

- 安全的通信中間件: 采用如SOME/IP、DDS等具備內置認證、加密機制的通信框架,確保車內網絡(CAN、以太網)及車云通信的安全。

- 安全的服務接口與API設計: 對所有對外(如App、云端)和對內(跨域)的服務接口進行嚴格的訪問控制與輸入驗證。

- 開發與實現階段:安全編碼與組件管理

- 安全編碼規范: 制定并強制執行針對C/C++、AUTOSAR CP/AP等車載常用語言和平臺的安全編碼規范,避免緩沖區溢出、整數溢出、格式化字符串等常見漏洞。

- 安全庫與密碼學: 使用經過驗證的、符合國密或國際標準的密碼學庫(用于身份認證、數據加密、數字簽名),并確保密鑰的安全存儲與管理(依托HSM)。

- 軟件物料清單與第三方組件管理: 建立和維護所有軟件組件的SBOM,持續掃描第三方庫和開源組件的已知漏洞(CVE),并建立快速的漏洞修復與更新流程。

- 測試與驗證階段:自動化安全測試與滲透測試

- 靜態應用安全測試: 在代碼提交階段,使用SAST工具自動化掃描源代碼,發現潛在的安全缺陷。

- 動態應用安全測試與模糊測試: 在集成測試階段,使用DAST工具和模糊測試工具,對車載軟件的接口、協議、文件解析器等進行異常輸入測試,挖掘運行時漏洞。

- 滲透測試與紅隊演練: 在發布前,由專業安全團隊模擬真實攻擊者,對整車或特定ECU軟件進行黑盒/灰盒滲透測試,評估整體防護有效性。

- 發布與運維階段:安全監控與應急響應

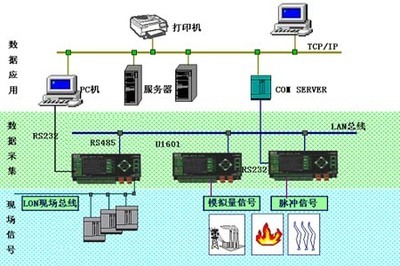

- 安全事件監控與入侵檢測: 在車載軟件中部署輕量級的安全代理或利用現有ECU日志,構建車內異常行為檢測能力(如異常CAN消息、非授權診斷請求),并與安全運營中心聯動。

- 安全的OTA升級機制: 確保升級包從生成、傳輸到安裝的全過程經過完整性校驗和強加密簽名,防止中間人攻擊和惡意固件刷寫。

- 漏洞管理與應急響應: 建立包含漏洞收集、分析、修復、發布補丁(通過OTA)的閉環管理流程,確保在發現漏洞后能快速響應。

三、支撐體系:流程、標準與組織

- 流程與標準: 將上述實踐制度化,形成企業的網絡安全開發流程,并積極對標國際(如ISO/SAE 21434道路車輛網絡安全工程)和國內相關標準。

- 工具鏈集成: 構建集成SAST、DAST、SBOM管理、漏洞掃描等工具的自動化安全開發與運維平臺。

- 人員與組織: 培養和配備具備汽車與安全雙重知識的專業人才,明確開發團隊、安全團隊、項目管理團隊在SDL中的職責。

****

智能網聯汽車的網絡安全是一場沒有終點的馬拉松。聚焦于軟件開發的網絡安全解決方案,是通過系統性的工程方法,將安全能力“編織”進軟件的每一行代碼和每一個架構決策中。這不僅是為了滿足法規合規的剛性要求,更是為了在數字化浪潮中贏得用戶信任、保障生命財產安全的根本所在。只有構建起從芯片到云端的、以安全軟件為核心的縱深防御體系,智能網聯汽車才能真正駛向安全、可靠的未來。